來源: 2022-09-01 11:45 发表于浙江

量子计算时代即将到来,它除了带来众多益处,也带来了重大的安全威胁。新量子计算机将利用量子力学现象来解决数学挑战,从而形成相对于传统计算机的绝对优势。算力如此强大的量子计算机将能攻破各种传统公钥加密方法,从而严重危及数字通信的机密性和完整性。

在本技术论文中,英飞凌将着眼于量子计算所带来的威胁,探讨必须如何发展加密技术以在后量子时代达到安全与信任。

量子计算机是一种非常强大的计算机,它利用量子力学现象来解决传统计算机无法解决的数学难题。

该技术已得到小规模验证,而学术界和工业界的持续研发正在提升量子计算机的能力。政府正在大力投资这项技术,其中欧盟投入了10亿欧元,美国投入了12亿美元。 因此,专家们认为,第一台通用量子计算机将于2040年左右问世。

虽然量子计算将造福于人工智能等领域,但量子计算机破解现有加密算法的颠覆性潜力,将对计算机和互联网安全构成重大的全球性威胁。

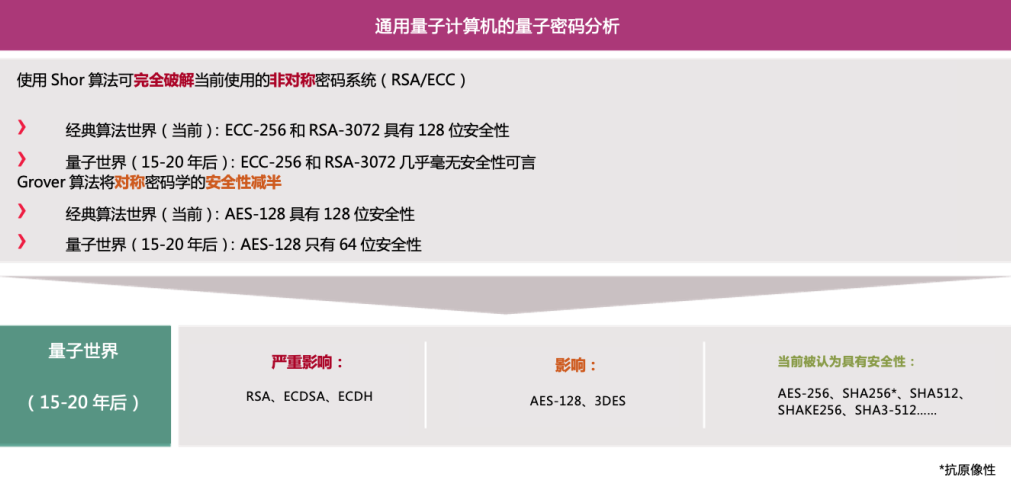

利用拥有Shor整数分解算法的量子计算机,可以破解RSA / ECC等非对称加密系统。即使增加密钥长度也无法显著提高安全性,而是需要开发一种全新的非对称算法。

量子计算技术对大多数对称加密算法构成的威胁要弱一些。即便是最为知名的Grover搜索算法也只实现了二次加速,而不是像其他方法那样实现指数级加速。

图1:量子计算对非对称加密系统的威胁最大

于是,常用对称算法(AES、SHA-2或SHA-3)的有效密钥长度被减半。因此,AES-256和SHA-256被认为对许多应用仍具有一定的安全性。

这对于当下的我们为什么重要?

量子计算似乎很遥远,很昂贵,因此对它的迫切需求可能并不明显。对于智能手机、平板电脑和银行卡等,在量子计算到来之前将进行许多次升级的消费级应用的确是如此。

相反,对于电站、空管、大型工厂、化工装置等资金投入大的设施,它们的有效使用寿命将超越量子计算成为现实的时间。与此类似的还有经常进行空中软件更新的现代汽车。由于拥有10年以上的预期寿命,如今投入使用的许多汽车到后量子时代仍将在路上行驶。

在不久的将来即部署许多能够进行密码分析的量子计算机是不太可能的。但是,一旦有一台这样的量子计算机落入危险而不受控的犯罪组织之手,那么其渗透关键基础设施的能力就不容小觑了。

后量子安全问题将随着时间的推移而演变和扩展。 因此,不太可能有“一劳永逸”的解决方案,但对于企业生产上会持续使用到2030年的产品来说,应尽可能地规避量子计算风险。

后量子计算的标准

2017年,美国国家标准与技术研究院(NIST)通过征求关于量子安全公钥加密、密钥交换和数字签名的提案,启动了标准制定过程。

图2:由NIST领导的后量子密码(PQC)

时代的安全标准制定

NIST挑选出26个最有希望推进的提案,让这些作者继续改进,以受益于在此过程中获得的专有知识。2020年7月,26个提案被删减到15个,它们进入了硬件性能测试阶段。

标准草案将于2024年发布,NIST可能选出一个或几个备选标准;虽然为了与新出现的威胁保持同步,这一过程很可能持续到2024年以后。与此同时,有状态的基于哈希的签名正被视为一种过渡方法。

有状态的基于哈希的签名

基于哈希的签名(HBS)属于非对称后量子加密方法。由于大多数HBS是“有状态”的,故必须限制用私钥生成的签名数量,以前使用的密钥需要可被追可被追踪。

1995年和2011年发布了两种有状态的HBS方法(LMS和XMSS);它们被国际互联网工程任务组(IETF)进行了标准化,且正被纳入到NIST的SP800-208 PQC标准当中。

LMS和XMSS利用SHA-256或SHAKE256实现128位后量子安全性。这些方法使用基于60字节公钥的、长度约为2.5 kB的签名。在嵌入式设备上,验签只需要不到一秒钟,而签名则需要好几秒钟。密钥生成过程需要数分钟,有时是数小时,尽管密码哈希加速技术将能大幅提高效率。

HBS的明显优势在于,它们具有抗量子计算攻击能力和未来适用性。然而,严密的状态管理对于它们的安全性至关重要,因为如果一个私钥被重复用于多条信息中,则这些加密方法也可能被轻而易举地破解。

图 3:基于哈希的签名是一种有用的过渡加密方法

利用有状态的HBS进行验签非常适合于嵌入式平台,因为验签速度足够快,且可借助哈希协处理器来加速。密钥生成和签名也可在嵌入式安全设备上实现,因为它们能对私钥及其状态进行安全地控制。总体而言,HBS非常适合于固件更新,尤其是因为它们是目前唯一被标准化的非对称PQC算法。

实现PQC安全将是个持续的过程,因为需要不断调整以解决目前尚不知道的威胁。然而,由于应用程序的安全性受限于固件更新机制的安全性,故现在就将HBS应用于固件更新机制非常重要。

一旦空中(OTA)更新的安全性得到有效地保护,就有可能在应用程序层级实现新开发的PQC算法,从而在整个嵌入式系统中实现一致的128位PQC安全性。

实现PQC安全的全新硬件解决方案

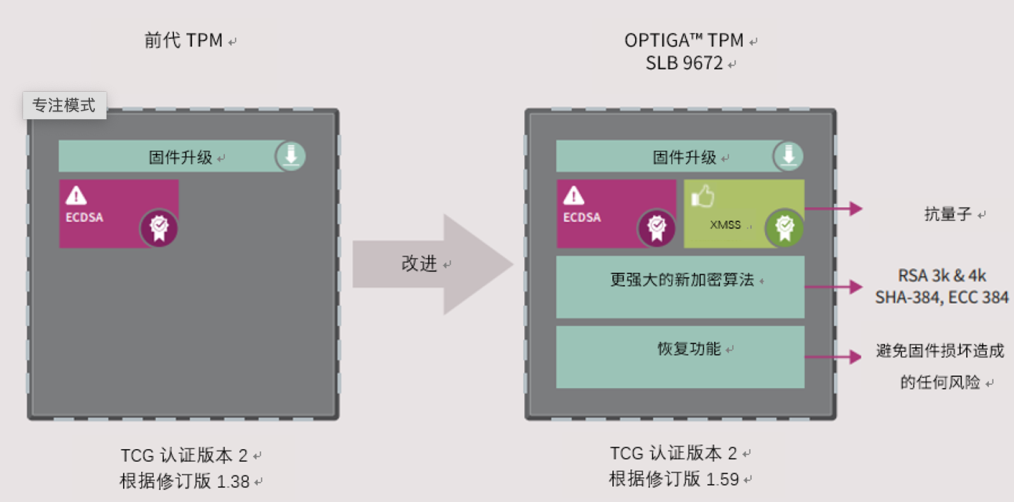

英飞凌的OPTIGA™ TPM SLB 9672包含一种PQC受保护的固件更新机制,且通过了CC(通用准则)标准的认证。它还符合TCG 2.0 规范1.59版,并满足即将到来的Microsoft Windows要求,以及NIST的新标准SP 800-90B,且即将取得FIPS 140-2认证。

图4:全新OPTIGA™ TPM SLB 9672专为PQC而设计

新器件包含RSA 3k & 4k、SHA-384和ECC 384等更强大的加密算法。这些算法目前能实现192位的对称安全级别。在即将发布的固件更新中,通过增加对SHA-512和ECC-521的支持,所支持的安全级别将被进一步扩展至256位。由于使用了XMSS签名,固件更新机制本身具有抗量子计算攻击能力。英飞凌负责更新的机构可以处理有状态的XMSS密钥,从而确保固件更新的安全并支持实现连续性。方便的是,OPTIGA™ SLB 9672可以透明地校验XMSS签名以验证所传输的实际数据。

OPTIGA™ SLB 9672能够兼容Intel x86、ARM等平台,适用于服务器、PC、通用计算和数据存储等应用。它还支持各种网关、路由器、无线接入点、网络接口卡和交换机。

来自英飞凌的TPM开发支持

英飞凌的OPTIGA™ TPM 2.0 Explorer基于图形用户界面(GUI),使得用户可以利用Raspberry Pi®快速地了解TPM 2.0。借助这一工具,设计人员可在不同的应用中探索TPM的益处。

通过该工具,设计人员可以初始化TPM 2.0,显示出所有属性,并在必要时进行完全重置。可以管理非易失性存储器(NVRAM),处理PCR索引,以及定义锁定事件的进入和恢复。

GUI提供即时的视觉反馈,使得可以检查和快速了解所运行的命令和收到的应答。它既完整又简化的设计使得所有用户——无论拥有多少经验或知识——都能使用和探索OPTIGA™ TPM的功能。

结论

即将到来的量子计算时代意味着需要重新审视安全问题,尤其是与固件更新有关的安全。这些新机器的巨大算力,使得现有的加密方法可能被轻而易举地破解。

虽然这一威胁在某些领域需要十多年后才会成为现实,但必须现在就行动起来。大多数至关重要的终端产品(大型基础设施、部分汽车)在量子计算成为现实时仍将继续使用,因此会面临这些威胁。

由于威胁和硬件都尚未完全定义,且标准也在制定中,因此这具有一定的挑战性。然而,实现有状态的HBS可为所有重要的固件更新提供保护,而这被认为是非常重要的第一步。

英飞凌的OPTIGA™ TPM是广为人知和备受好评的解决方案,也是实现HBS的关键。OPTIGA™ TPM SLB 9672是2017年开始开发的一个项目的成果,它是世界上首个具有PQC保护固件更新机制的TPM,能够助力PQC时代实现更高安全性。

评论