过去十年中,量子计算已经从以理论研究为主转向初步实际应用,如今已有许多组织推出了低计算密度的系统。随着这些系统能力的提升,用于保护数字系统的最常用加密算法将随着时间的推移,变得不堪一击。面对这一威胁,企业界、学术界和标准制定机构正在开发后量子密码(PQC)概念。

2016年,美国国家标准与技术研究院(NIST)启动了一项为期多年的、为PQC建立一个框架和标准的计划。这项计划预计最早于2020年6月进入第三阶段技术评估,目标是在2022 - 2024年期间发布标准草案。本文概述了NIST计划迄今为止的进展,以及英飞凌为了开发基于芯片的PQC技术所付出的努力。

量子算法开发

自20世纪90年代中期,大家就开始认识到数字安全系统最常用的非对称算法将无法抵御量子计算机的密码攻击。Peter Shor在1994年提出的一种量子因数分解算法,已被证明在使用足够强大的量子计算机时,能够破解基于RSA和ECC的密码系统。该理论方法旨在将非对称密码所用的公钥进行分解,这些非对称密码用在保护智能卡、智能手机、计算机和服务器、工业控制系统和新兴物联网的数字签名和公钥加密(PKI)中。

1996年由Lov Grover开展的另一项工作,发现了一种可以用来加速暴力破解的算法,这导致对称加密中使用的密钥长度增加了一倍——从AES-128上升至AES-256。

如今的挑战是,如何在量子计算能力发展到基于Shor算法或其他先进方法的攻击成为现实之前,改进非对称加密算法。

在Shor的研究成果首次发布时,利用量子力学现象来加速处理还是个相当新颖的想法。虽然目前应用于量子计算机的计算单元或量子位数仍在100以下,但它已然能在几分钟内完成传统计算机可能需要数千年才能完成的计算。

必须现在就开发难以攻破的加密算法来作为保护数字交易和通信安全的新标准。

据估计,破解像RSA-2048这种密钥长度很长的密码所需的算力,需要大约4,098个可靠的容错量子位。[1] 虽然达到所需的稳定算力是一项可能需要耗费至少十年的任务,但这意味着,必须现在就开发难以攻破的加密算法来作为保护数字交易和通信安全的新标准。

企业正在拥抱开源。但对于安全保护,热情并没有那么高!

NIST保护量子安全的计划

NIST在2016年发起的提案征集中,共收到来自六大洲25个国家的278名个人提交的提案。研究人员提交了采取基于点阵、代码和同源的机制的密钥交换算法。还提交了基于多变量对称加密方法的签名算法。2017年12月,NIST公布了69个它认为“完整且恰当”的算法,并面向研究界公开征询意见。15个月后,2018年4月“第一次后量子密码标准会议”在佛罗里达州劳德代尔堡召开。超过350名与会者出席了本次会议;到第一轮评选结束时,PQC论坛社区共收到1000多条帖子,其中包括300条官方评论。

2019年1月,NIST公布了从最初的69个算法中挑选出的26个最具潜力的算法[2],由此开始了第二轮评选。NIST邀请这些作者在2019年4月开始的下一轮评价和评估开始之前,对他们的提案进行改进和/或合并。NIST指出,虽然主要评选标准是密码强度,但也考虑了可能的成本、性能及实现的复杂性(或者更理想的“简易性”)。相应的PQC硬件论坛在同一时期内开放,NIST提出了对通用CPUS、基于ARM™ Cortex-M4的微控制器和Artix-7 FPGA进行性能评估的建议。

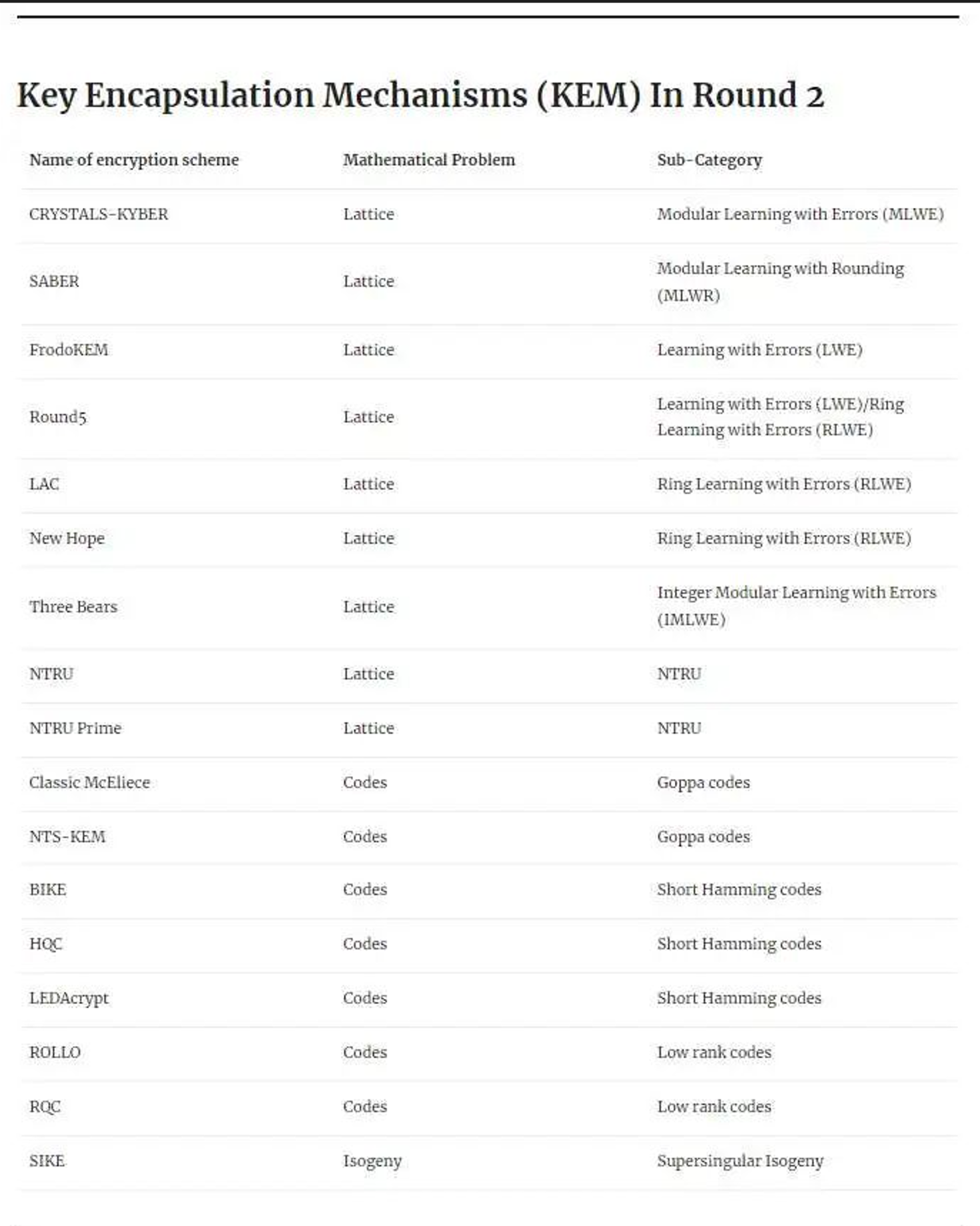

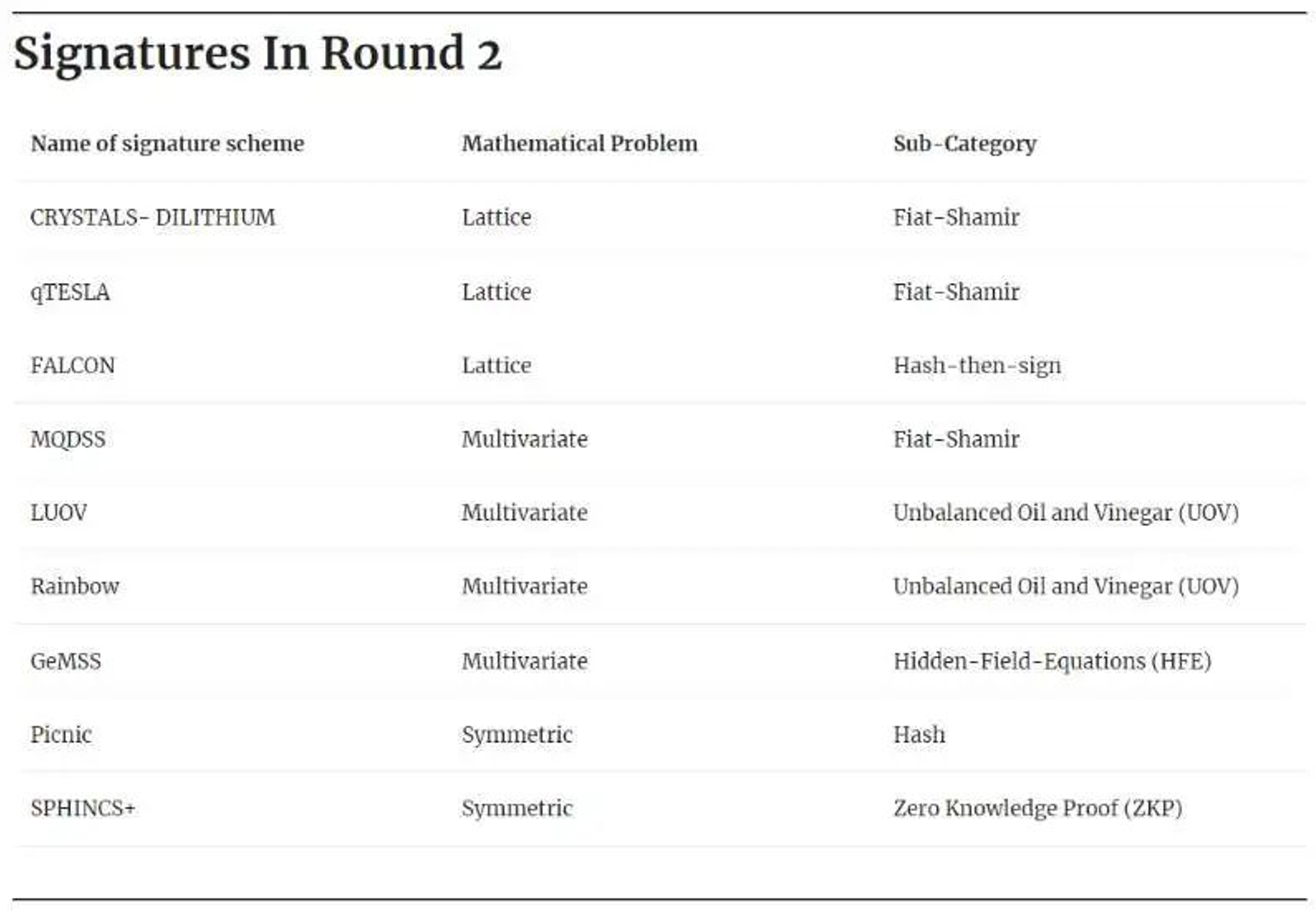

在进入第二轮的26个算法中,9个是签名算法,17个是密钥封装算法,如表1和表2所示。公布第二轮算法后的2019年8月,“第二次后量子密码标准会议”在加州圣巴巴拉召开,吸引了超过250名与会者参会。除了专家演讲,还举办了行业专题讨论会,着重探讨了将PQC引入产品中所需的政策和时间表问题,以及实现应用所面临的障碍和知识产权问题。

在第二次会议上探讨的重大技术问题包括,针对不同原语和数学方法置信度的持续研究,以及实现密钥封装机制标准化的最佳方法。密钥封装机制一般遵循“选择明文攻击”(CPA)或“选择密文攻击”(CCA)模型。前者通常仅在不重复使用密钥对时提供安全保护。遵循CPA模型的机制通常最稳健,但所付出的代价是复杂性更高。一个没有专门提到的问题是如何实现混合算法,虽然普遍认为PQC可能会在现有密码标准的基础之上推出。

英飞凌的行动

英飞凌一直积极支持抗量子密码算法的开发。SPHINCS+的开发是在一个欧洲大学团队主导并且业界专家参与下进行的。它最初于2015年以SPHINCS为名发布,在NIST第一轮提交之前结合反馈意见进行了更新。不断的改进已使处于1级NIST安全等级的非优化形式的签名长度缩短至8 kb,使达到最高5级NIST安全等级所需的签名长度缩短至约30 kb。为了实现在不同参数中的灵活性,提供了三个版本的SPHINCS+,它们允许通过使用不同的哈希机制来达到不同处理速度下的5级NIST安全等级。它们分别是:

-

SPHINCS+-SHA3(使用SHAKE256)

-

SPHINCS+-SHA2(使用SHA2)

-

SPHINCS+-Haraka(使用Haraka短输入哈希功能)

英飞凌也加入了两个由德国政府资助部分经费的PQC相关项目的研究团队。Aquorypt [3] 联盟由主要研究工业嵌入式系统和智能卡安全性的高校和企业研究人员组成。PQC4MED [4] 专注于医疗产品中的嵌入式系统安全保护,且正在研究应对量子计算机等威胁的硬件和软件需求实现。

保护物联网通信OPTIGA™TPM在Raspberry pi上的演示

为应对量子计算带来的网络安全和加密数据威胁,英飞凌推出了全新的OPTIGA™ TPM SLB 9672。该TPM芯片采用基于后量子加密技术固件更新机制,是一款具有前瞻性的安全解决方案。

OPTIGA™ TPM系列包含多种安全控制器,能保护嵌入式设备与系统的完整性和可靠性。借助安全密钥存储和对多种加密算法的支持,OPTIGA™ TPM以其丰富的功能为关键数据和进程提供了强大的保护。

[1] Martin Roetteler, Michael Naehrig, Krysta M. Svore, Kristin E. Lauter: Quantum Resource Estimates for Computing Elliptic Curve Discrete Logarithms. ASIACRYPT (2) 2017

[2] [pqc-forum] Announcement of 2nd Round Candidates, ‘Moody, Dustin (Fed)’ via pqc-forum pqc-forum@list.nist.gov, 30.01.2019

[3]https://www.tum.de/nc/en/about-tum/news/press-releases/details/35882/

[4]https://www.forschung-it-sicherheit-kommunikationssysteme.de/projekte/pqc4med

详细TPM安全方案咨询请联系大联大品佳代理商

PM:

Martin Zhang

86 186 8899 9157

martinzhang@sac.com.hk

FAE:

Anky Huang

86 132 44717159

Anky.Huang@sac.com.hk

评论